Nachrichten

AMDs Zen 3- und Zen 2-CPUs sind jetzt anfällig für „Zenhammer“, was zu Speicherverlusten führt

Berichten zufolge ist die Zen-Plattform von AMD anfällig für Rowhammer-Angriffe, wie eine neue Studie der ETH Zürich zeigt, die sich auf die Benutzerfreundlichkeit von DRAM auswirkt.

Relativ ältere AMD-Systeme mit Zen 3- und Zen 2-CPUs sind jetzt anfällig für Zenhammer, das Unternehmen rät Benutzern zur Vorsicht

Rowhammer ist eine ziemlich alte Schwachstelle, die erstmals 2014 durch gemeinsame Forschung der Carnegie Mellon University und Intel entdeckt wurde. Dieser Verstoß wirkt sich auf den Inhalt Ihres DRAM aus, indem er zu einem elektrischen Leck in den Speicherzellen führt und möglicherweise die vorhandenen Bits umdreht, wodurch die Daten im Speicher beschädigt werden. Darüber hinaus könnte es auch dazu führen, dass Eindringlinge Zugang zu sensiblen Informationen erhalten, und die Schwachstelle hat sich auf AMDs Zen-Systeme ausgeweitet, weshalb sie jetzt als „Zenhammer“ bezeichnet wird.

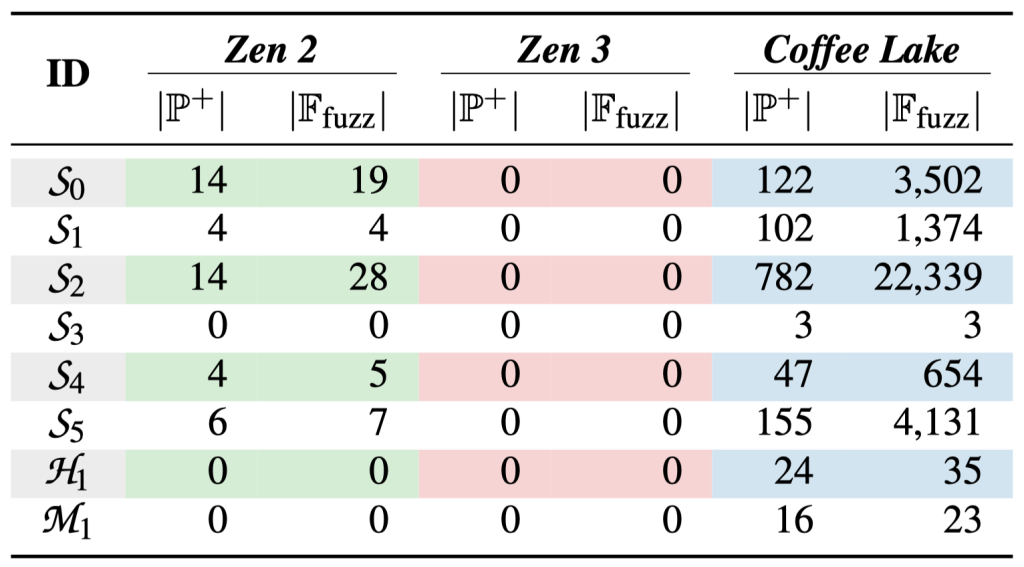

Unabhängige Forscher der ETH Zürich haben durch die Rowhammer-Implementierung eine Möglichkeit gefunden, Ihre Speicherinhalte zu stören, indem sie die Bits im DDR4-Speicher umdrehen, der in Zen 2- und Zen 3-Systemen eingebaut ist. So konnten sie es schaffen:

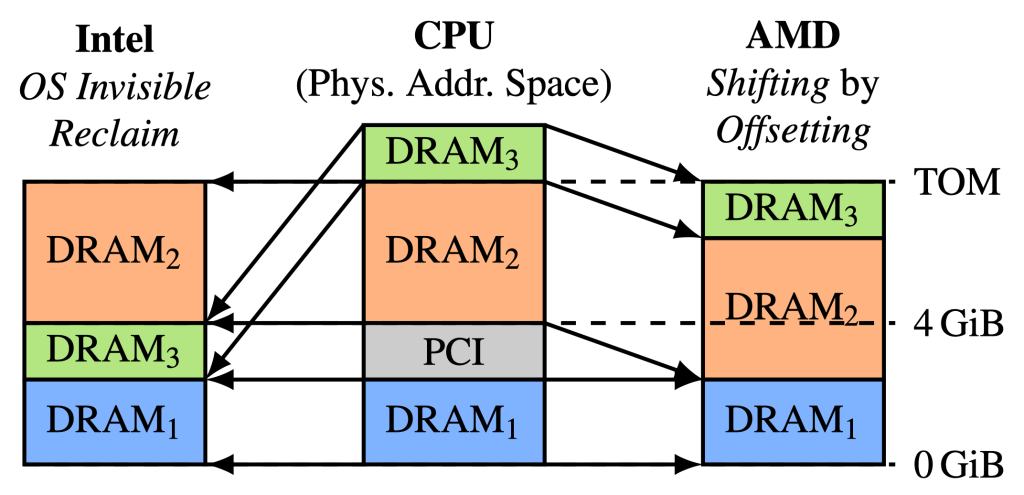

ZenHammer entwickelt DRAM-Adressierungsfunktionen trotz ihrer nichtlinearen Natur zurück, verwendet speziell gestaltete Zugriffsmuster für eine ordnungsgemäße Synchronisierung und plant sorgfältig Flush- und Fence-Anweisungen innerhalb eines Musters, um den Aktivierungsdurchsatz zu erhöhen und gleichzeitig die Zugriffsreihenfolge beizubehalten, die zur Umgehung von DRAM-Abwehrmaßnahmen erforderlich ist.

– ETH Zürich über The Register

Die Untersuchung zeigte, dass AMD-Systeme ähnlich anfällig waren wie Intel-basierte Systeme, und nachdem die geheimen DRAM-Adressfunktionen erfolgreich ausgenutzt wurden, konnten die Forscher die Timing-Routine anpassen und durch umfangreiche Tests die Effekte von Rowhammer integrieren die Systeme, wodurch der Speicherinhalt sowohl in Zen 2- als auch in Zen 3-Systemen umgedreht wird. Während diese Situation für relativ alte AMD-Kunden alarmierend ist, hat Team Red schnell auf das Problem reagiert und veröffentlichte eine Sicherheitsanweisung es anzusprechen.

AMD prüft weiterhin die Behauptung der Forscher, erstmals Rowhammer-Bit-Flips auf einem DDR5-Gerät zu demonstrieren. AMD wird nach Abschluss seiner Bewertung ein Update bereitstellen.

Zu den Mikroprozessorprodukten von AMD gehören Speichercontroller, die den Industriestandard-DDR-Spezifikationen entsprechen. Die Anfälligkeit für Rowhammer-Angriffe variiert je nach DRAM-Gerät, Hersteller, Technologie und Systemeinstellungen. AMD empfiehlt, sich an Ihren DRAM- oder Systemhersteller zu wenden, um festzustellen, ob diese neue Variante von Rowhammer anfällig ist.

AMD empfiehlt außerdem weiterhin die folgenden bestehenden DRAM-Abwehrmaßnahmen für Angriffe im Rowhammer-Stil, darunter:

- Verwendung von DRAM, das Fehlerkorrekturcodes (ECC) unterstützt

- Verwendung von Speicheraktualisierungsraten über 1x

- Deaktivieren von Memory Burst/Verzögerter Aktualisierung

- Verwendung von AMD-CPUs mit Speichercontrollern, die eine maximale Aktivierungsanzahl (MAC) (DDR4) unterstützen

- AMD EPYC™ Prozessoren der 1. Generation, früher Codename „Naples“

- AMD EPYC™-Prozessoren der 2. Generation, früher Codename „Rome“

- AMD EPYC™-Prozessoren der 3. Generation, früher Codename „Milan“

- Verwendung von AMD-CPUs mit Speichercontrollern, die Refresh Management (RFM) (DDR5) unterstützen

- AMD EPYC™-Prozessoren der 4. Generation, früher Codename „Genoa“

Benutzern, die besonders besorgt über Zenhammer sind, empfehlen wir, die von Team Red selbst vorgeschlagenen Abhilfemaßnahmen umzusetzen, um sich vor der Sicherheitslücke zu schützen. Unterdessen arbeitet das Unternehmen daran, die Situation zu bewerten und ein umfassenderes Update bereitzustellen.

Nachrichtenquellen: Das Register, Comsec