Kryptowährung

Was sind Stealth-Adressen und wie funktionieren sie?

Krypto-Stealth-Adressen, erklärt

Der Zweck von Krypto-Stealth-Adressen besteht darin, den Datenschutz für jede Transaktion zu gewährleisten und die Identität und den Transaktionsverlauf des Empfängers zu verbergen.

Krypto-Stealth-Adressen sind eine Funktion zur Verbesserung der Privatsphäre in der Blockchain-Technologie, die es Benutzern ermöglicht, Geld anonym zu erhalten. Im Gegensatz zu herkömmlichen öffentlichen Adressen stellen Stealth-Adressen eindeutige, einmalige Adressen für jede Transaktion bereit. Die tatsächliche Adresse des Empfängers wird geheim gehalten, wenn ein Absender Geld unter Verwendung einer Stealth-Adresse überweist; Die Transaktion wird an das Netzwerk gesendet.

Der Empfänger generiert nicht direkt einen privaten Schlüssel aus der Stealth-Adresse; Das Wallet dient dazu, eingehende Transaktionen zu identifizieren. Anschließend wird der mit der öffentlichen Adresse des Empfängers verknüpfte private Schlüssel verwendet, um die Erkennung und Verarbeitung dieser Transaktionen zu erleichtern. Dieser Prozess ermöglicht es dem Empfänger, auf die erhaltenen Gelder zuzugreifen und diese zu kontrollieren, ohne seine primäre Adresse preiszugeben.

Dadurch wird die Vertraulichkeit von Kryptowährungstransaktionen erheblich erhöht und Benutzer vor einer möglichen Überwachung oder Untersuchung ihrer Finanzaktivitäten geschützt. Krypto-Stealth-Adressen unterstützen die Weiterentwicklung privater und sicherer Transaktionen innerhalb des Blockchain-Ökosystems, indem sie zusätzlichen Schutz bieten.

Monero (XMR) ist ein prominentes Beispiel für eine Kryptowährung, die Stealth-Adressen verwendet. Es nutzt eine Vielzahl von Funktionen, darunter Ringsignaturen und Stealth-Adressen, um seinen Benutzern mehr Privatsphäre und Anonymität zu bieten. Die Stealth-Adresse des Empfängers wird während einer Monero-Transaktion verwendet, was es für externe Beobachter schwierig macht, den Absender, den Empfänger und die Transaktionsbeträge in Verbindung zu bringen.

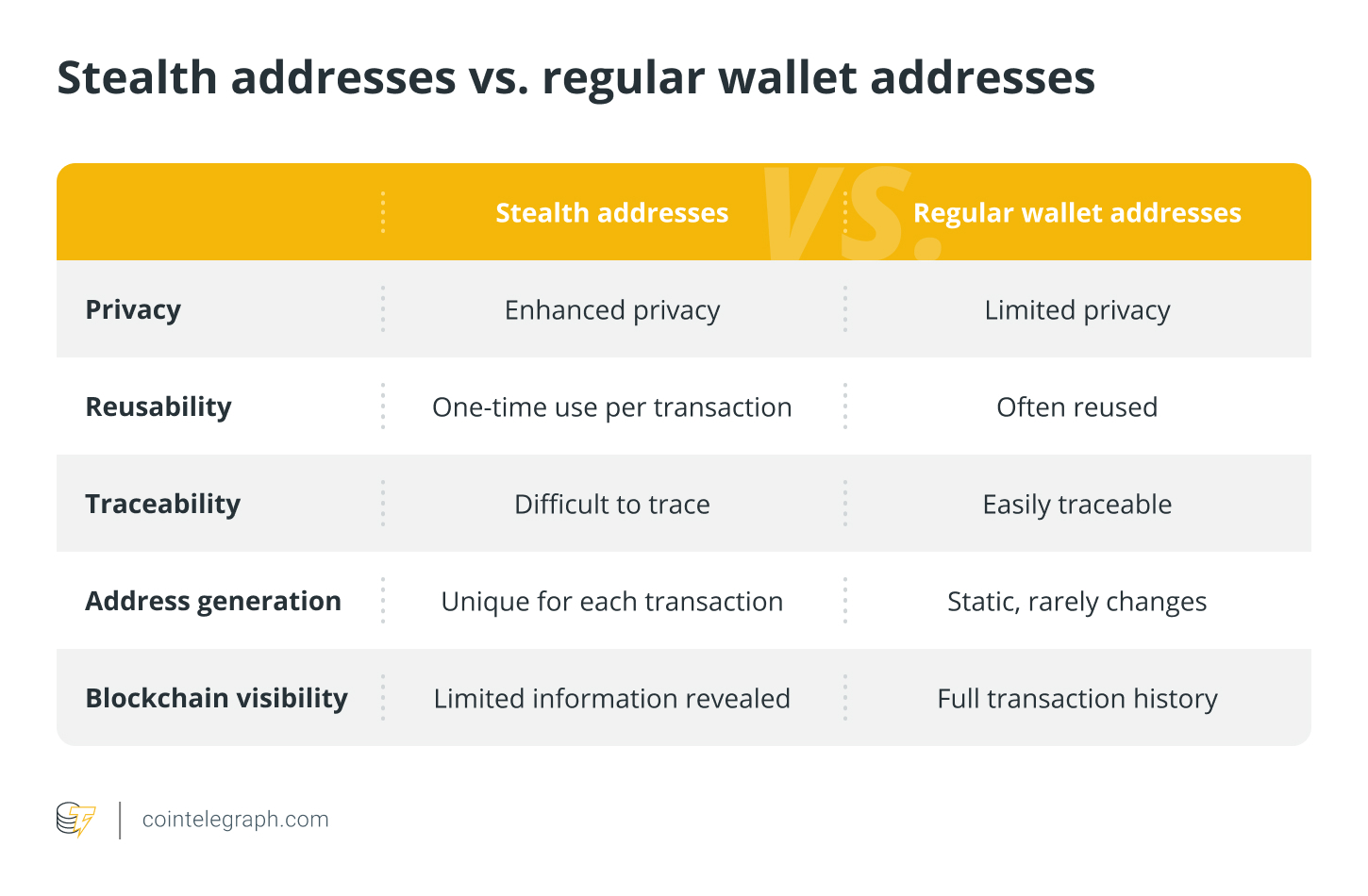

Stealth-Adressen im Vergleich zu regulären Wallet-Adressen

Stealth-Adressen bieten einen verbesserten Transaktionsschutz mit eindeutigen, einmaligen Adressen, während reguläre Wallet-Adressen über solche Datenschutzmaßnahmen verfügen und häufig statisch sind.

Stealth-Adressen ähneln im Aussehen Standard-Kryptowährungsadressen und bestehen typischerweise aus einer Zeichenfolge aus Zeichen und Ziffern. Die Hauptunterschiede liegen jedoch in der einmaligen Verwendung und den kryptografischen Methoden, mit denen die Verbindung zwischen der echten Adresse des Empfängers und der Stealth-Adresse verschleiert wird.

Im Gegensatz dazu ermöglicht die Wiederholung einer einzelnen Adresse für mehrere Transaktionen bei der Verwendung herkömmlicher Wallet-Adressen die Zuordnung der finanziellen Aktivitäten der Benutzer. Aufgrund der Möglichkeit der Offenlegung sensibler Informationen stellt diese Praxis eine Verletzung der Privatsphäre dar, da sie es Dritten ermöglicht, Transaktionsverläufe zu überwachen und zu prüfen.

Darüber hinaus könnten Gegner dieses Muster nutzen, um Einkommensquellen, Ausgabemuster und allgemeines Finanzverhalten zu identifizieren. Darüber hinaus birgt die Wiederverwendung von Adressen die Möglichkeit mehrerer Angriffe, wie z. B. Deanonymisierungsversuche und die Möglichkeit, dass Benutzer böswilligen Organisationen ausgesetzt werden.

Wie funktionieren Stealth-Adressen?

Krypto-Stealth-Adressen verbessern den Datenschutz, indem sie für jede Transaktion eindeutige Adressen erstellen, sodass nur der beabsichtigte Empfänger auf die Gelder zugreifen und diese identifizieren kann.

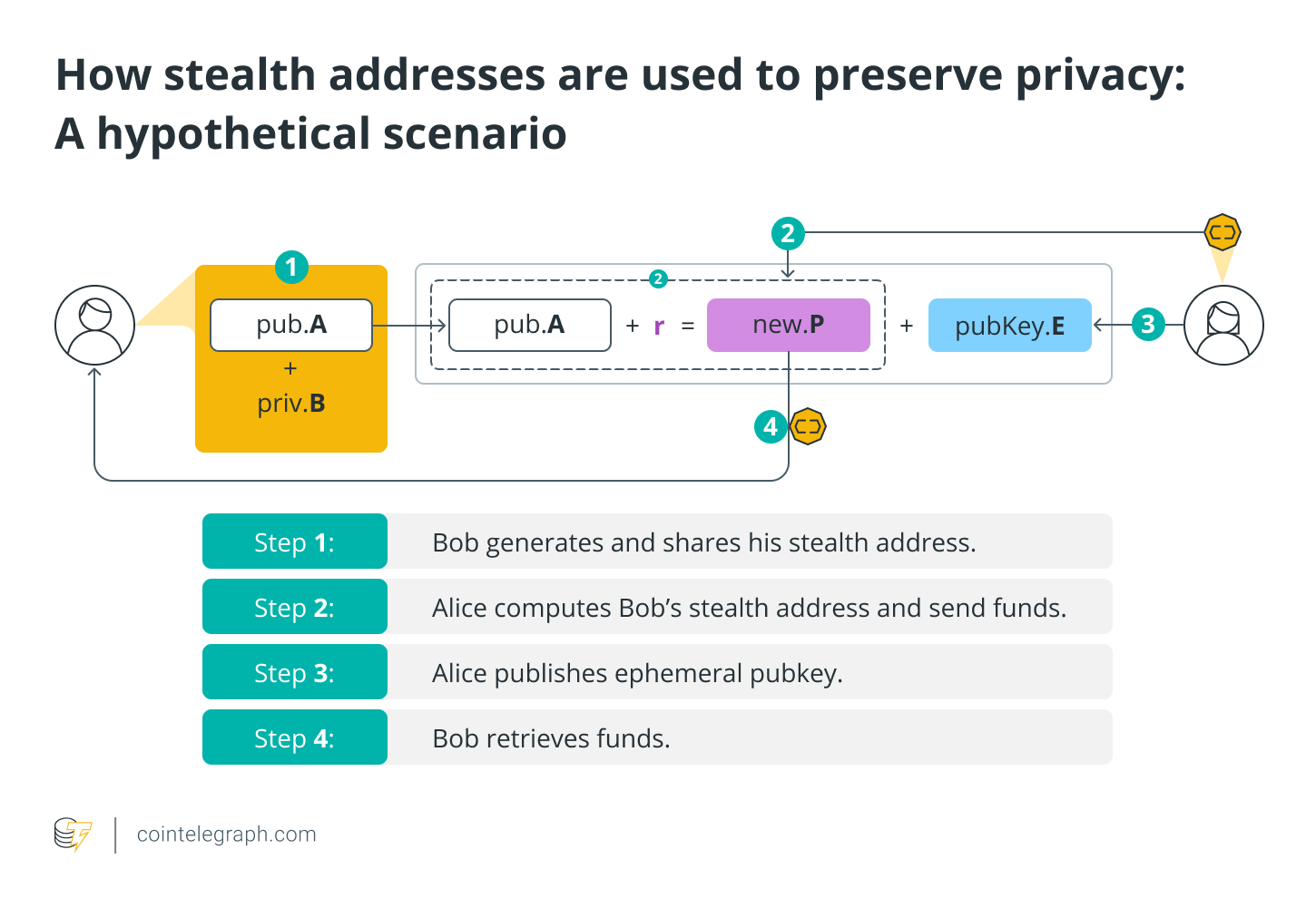

Um zu verstehen, wie Stealth-Adressen verwendet werden können, gehen wir ein Beispiel durch: Bob und Alice sind zwei Personen, die eine hypothetische Kryptowährung verwenden. Sie beschlossen, Stealth-Adressen zu verwenden, um ihre Privatsphäre zu schützen. Diese kryptografischen Konstrukte bieten ein zusätzliches Maß an Anonymität, wodurch für jede Transaktion eindeutige, einmalige Adressen erstellt werden.

Schritt 1: Bob generiert und teilt seine Stealth-Adresse

Bob erstellt zwei Adressen (nennen wir sie A und B), gibt A jedoch nur öffentlich weiter, während er die private Adresse B geheim hält. Diese Kombination ist seine neue „Stealth-Adresse“, eine scheinbar zufällige Reihe von Zeichen, die nur für diese Transaktion gelten. Zusammen bilden die Paare (A, B) die Stealth-Adresse, die Bob verwendet, um Gelder zu empfangen.

Um die Transaktion abzuschließen, stellt Bob Alice, dem Absender, die generierte Stealth-Adresse (öffentlich) zur Verfügung, eine wesentliche Information, die Alice benötigt, um Bobs Stealth-Adresse zu erstellen.

Schritt 2: Alice berechnet Bobs Stealth-Adresse und sendet Geld

Alice führte kryptografische Berechnungen mit Bobs öffentlicher Stealth-Adresse (A) und der Zufallszahl (r) durch, um eine brandneue Adresse zu erstellen (nennen wir sie P). Als Konsequenz dieser Berechnung wird speziell für diese Transaktion eine eindeutige, einmalige Stealth-Adresse (temporär) generiert. Alice sendet das Geld an diese Adresse (P), wodurch die Vertraulichkeit der Transaktion erhöht wird.

Schritt 3: Alice veröffentlicht einen kurzlebigen Pubkey

Alice veröffentlicht zusätzliche kryptografische Informationen, die als kurzlebiger Pubkey (nennen wir ihn E) bezeichnet werden, in der Blockchain, die Bob benötigt, um die Vermögenswerte zu finden und zu beanspruchen. Ein kurzlebiger öffentlicher Schlüssel ist ein temporärer öffentlicher Schlüssel, der für eine bestimmte kryptografische Transaktion generiert wird. Dieser Pubkey ist nicht direkt an die langfristige öffentliche Adresse des Benutzers gebunden.

Schritt 4: Bob holt das Geld ab

Bob überwacht das Netzwerk auf alle Transaktionen, die seine Stealth-Adresse betreffen. Als er Alices Transaktion mit P sieht, verwendet er seine geheimen Adressen (A und B) und den kurzlebigen öffentlichen Schlüssel (E), um die ursprüngliche Geheimnummer (r) herauszufinden. Die Verwendung kurzlebiger Pubkeys macht es für Außenstehende schwierig, zahlreiche Transaktionen aufzuspüren und einem einzelnen Benutzer zuzuordnen, auch wenn diese in der Blockchain sichtbar sind.

Während des gesamten Prozesses kommt das Diffie-Hellman-Schlüsselaustauschprotokoll zum Einsatz, das es Bob und Alice ermöglicht, über einen unsicheren Kommunikationskanal ein gemeinsames Geheimnis zu schaffen. Dieses gemeinsame Geheimnis wird bei der Stealth-Adressgenerierung mit Bobs privatem Schlüssel kombiniert, um eine nicht verknüpfbare und eindeutige Zieladresse zu erzeugen. Dieses Verfahren stellt sicher, dass verschiedene Transaktionen mit demselben Empfänger kryptografisch unterschiedlich bleiben.

Vor- und Nachteile von Stealth-Adressen

Stealth-Adressen bieten eine erhöhte Privatsphäre bei Transaktionen, können jedoch im Vergleich zu regulären Wallet-Adressen zu Komplexität und langsameren Verarbeitungszeiten führen.

Vorteile von Stealth-Adressen

Die Verwendung einer Stealth-Adresse bietet mehrere Vorteile, darunter erhöhte Sicherheit und Datenschutz bei Kryptowährungstransaktionen. Da für jede Transaktion eine eindeutige, einmalige Stealth-Adresse verwendet wird, unterstützen Stealth-Adressen die Anonymität der Benutzer, indem sie es für Dritte schwierig machen, die Geldbewegungen auf der Blockchain zu verfolgen.

Stealth-Adressen verringern auch die Wahrscheinlichkeit einer Wiederverwendung von Adressen, was die Möglichkeit der Verknüpfbarkeit von Transaktionen verringert und die Privatsphäre der finanziellen Aktivitäten der Benutzer schützt. Damit Kryptowährungen fungibel bleiben – das heißt, dass eine Einheit mit einer anderen identisch ist – ist dieser erhöhte Datenschutz besonders wichtig.

Nachteile von Stealth-Adressen

Trotz ihrer Vorteile für den Datenschutz sind Stealth-Adressen nicht ohne Nachteile. Ein erhebliches Hindernis ist die mögliche Komplexität ihrer Implementierung, die zu Benutzerfehlern führen und die Wallet-Software komplizieren kann. Aufgrund der zusätzlichen Rechenschritte, die zum Erstellen und Abrufen von Geldern von Stealth-Adressen erforderlich sind, können die Transaktionsverarbeitungszeiten langsamer sein als bei herkömmlichen Transaktionen.

Darüber hinaus wurden Stealth-Adressen nicht von allen Kryptowährungen weit verbreitet, was ihren Nutzen in einigen Ökosystemen einschränkt. Wie bei jeder neuen Technologie ist es wichtig, Benutzer in der korrekten Verwendung von Stealth-Adressen zu schulen, um ihre Vorteile zu maximieren und mögliche Bedenken zu minimieren.