Kryptowährung

Wie der Hacker von Ledger Connect Benutzer dazu verleitete, böswillige Genehmigungen vorzunehmen

Laut dem Team hinter der Blockchain-Sicherheitsplattform Cyvers hat der „Ledger-Hacker“, der am 14. Dezember mindestens 484.000 US-Dollar aus mehreren Web3-Apps erbeutet hat, Web3-Benutzer dazu verleitet, böswillige Token-Genehmigungen vorzunehmen.

Nach öffentlichen Aussagen mehrerer beteiligter Parteien ereignete sich der Hack am Morgen des 14. Dezember. Der Angreifer nutzte einen Phishing-Exploit, um den Computer eines ehemaligen Ledger-Mitarbeiters zu kompromittieren und sich Zugriff auf das Node Package Manager Javascript (NPMJS)-Konto des Mitarbeiters zu verschaffen .

Wir haben eine schädliche Version des Ledger Connect Kit identifiziert und entfernt.

Eine Originalversion wird derzeit als Ersatz für die Schaddatei angeboten. Interagieren Sie im Moment nicht mit dApps. Wir werden Sie über die Entwicklung der Situation auf dem Laufenden halten.

Ihr Ledger-Gerät und…

– Hauptbuch (@Ledger) 14. Dezember 2023

Nachdem sie Zugriff erhalten hatten, luden sie ein bösartiges Update auf das GitHub-Repo von Ledger Connect hoch. Ledger Connect ist ein häufig verwendetes Paket für Web3-Anwendungen.

Einige Web3-Apps wurden auf die neue Version aktualisiert, was dazu führte, dass ihre Apps den Schadcode an die Browser der Benutzer verteilten. Die Web3-Apps Zapper, SushiSwap, Phantom, Balancer und Revoke.cash wurden mit dem Code infiziert.

Dadurch konnte der Angreifer mindestens 484.000 US-Dollar von den Nutzern dieser Apps abschöpfen. Auch andere Apps könnten betroffen sein, und Experten haben gewarnt, dass die Schwachstelle das gesamte Ethereum Virtual Machine (EVM)-Ökosystem betreffen könnte.

Wie es hätte passieren können

Im Gespräch mit Cointelegraph gaben Cyvers-CEO Deddy Lavid, Chief Technology Officer Meir Dolev und Blockchain-Analyst Hakal Unal weitere Einblicke in die Art und Weise, wie der Angriff stattgefunden haben könnte.

Ihnen zufolge hat der Angreifer wahrscheinlich bösartigen Code verwendet, um verwirrende Transaktionsdaten in der Brieftasche des Benutzers anzuzeigen, was den Benutzer dazu veranlasste, Transaktionen zu genehmigen, die er nicht beabsichtigt hatte.

Wenn Entwickler Web3-Apps erstellen, verwenden sie Open-Source-„Connect-Kits“, um ihren Apps die Verbindung mit den Wallets der Benutzer zu ermöglichen, erklärte Dolev. Bei diesen Kits handelt es sich um Standardcodeteile, die in mehreren Apps installiert werden können, sodass sie den Verbindungsprozess abwickeln können, ohne Zeit für das Schreiben von Code aufwenden zu müssen. Das Connect Kit von Ledger ist eine der verfügbaren Optionen, um diese Aufgabe zu bewältigen.

Es hört sich so an, als ob der heutige Sicherheitsvorfall der Höhepunkt von drei verschiedenen Fehlern bei Ledger war:

1. Code blind laden, ohne eine bestimmte Version und Prüfsumme zu fixieren.

2. Es werden keine „2-Mann-Regeln“ bei der Codeüberprüfung und -bereitstellung durchgesetzt.

3. Den Zugang ehemaliger Mitarbeiter nicht widerrufen.— Jameson Lopp (@lopp) 14. Dezember 2023

Wenn ein Entwickler seine App zum ersten Mal schreibt, installiert er normalerweise ein Connect Kit über den Node Package Manager (NPM). Nachdem sie einen Build erstellt und auf ihre Website hochgeladen haben, enthält ihre App das Connect Kit als Teil ihres Codes, der dann bei jedem Besuch der Website in den Browser des Benutzers heruntergeladen wird.

Nach Angaben des Cyvers-Teams ermöglichte der in das Ledger Connect Kit eingefügte Schadcode dem Angreifer wahrscheinlich, die an die Wallet des Benutzers übertragenen Transaktionen zu ändern. Beispielsweise muss ein Benutzer im Rahmen der Nutzung einer App häufig Genehmigungen für Token-Verträge erteilen, damit die App Token aus der Wallet des Benutzers ausgeben kann.

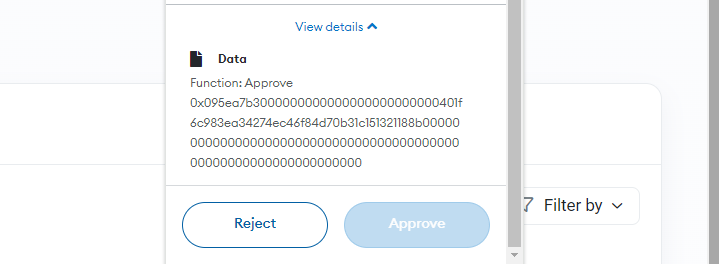

Der Schadcode hat möglicherweise dazu geführt, dass im Wallet des Benutzers eine Bestätigungsanfrage für die Token-Genehmigung angezeigt wurde, in der jedoch die Adresse des Angreifers anstelle der Adresse der App aufgeführt war. Oder es wurde möglicherweise eine Wallet-Bestätigung angezeigt, die aus schwer zu interpretierendem Code bestand, was dazu führte, dass der Benutzer verwirrt auf „Bestätigen“ drückte, ohne zu verstehen, womit er einverstanden war.

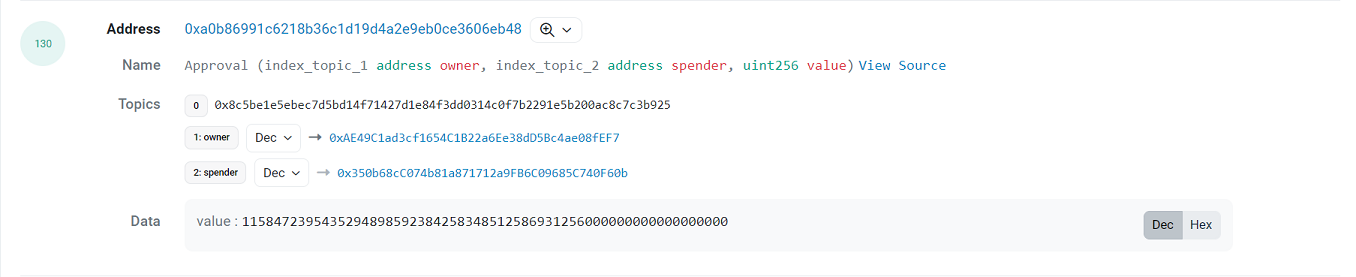

Blockchain-Daten zeigen, dass die Opfer des Angriffs sehr große Token-Zustimmungen zu dem böswilligen Vertrag gemacht haben. Beispielsweise hat der Angreifer in einer Transaktion über 10.000 US-Dollar von der Ethereum-Adresse 0xAE49C1ad3cf1654C1B22a6Ee38dD5Bc4ae08fEF7 abgezogen. Das Protokoll dieser Transaktion zeigt, dass der Benutzer die Ausgabe einer sehr großen Menge an USDC im Rahmen des böswilligen Vertrags genehmigt hat.

Diese Genehmigung wurde wahrscheinlich vom Benutzer aufgrund des Schadcodes irrtümlich vorgenommen, sagte das Cyvers-Team. Sie warnten, dass es äußerst schwierig sei, diese Art von Angriff zu vermeiden, da Wallets den Benutzern nicht immer klare Informationen darüber geben, womit sie einverstanden sind. Eine Sicherheitsmaßnahme, die hilfreich sein kann, besteht darin, jede Transaktionsbestätigungsmeldung, die während der Verwendung einer App angezeigt wird, sorgfältig zu prüfen. Dies hilft jedoch möglicherweise nicht, wenn die Transaktion in einem Code angezeigt wird, der nicht leicht lesbar oder verwirrend ist.

Verwandt: ConsenSys-Manager zur Sicherheit von MetaMask Snaps: „Einwilligung ist König“

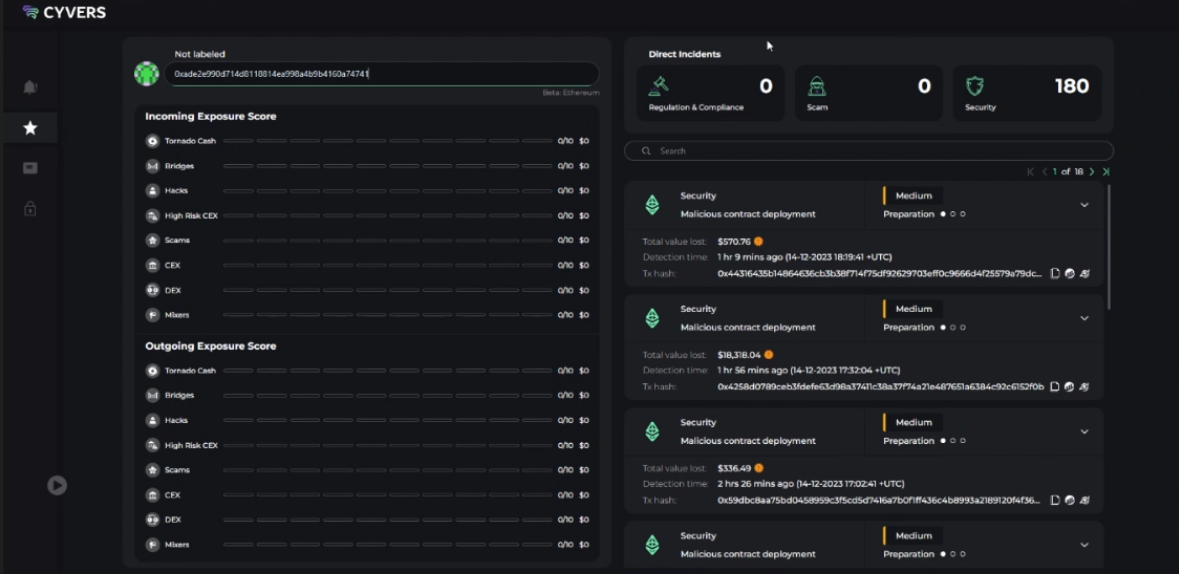

Cyvers behauptete, dass ihre Plattform es Unternehmen ermöglicht, Vertragsadressen zu überprüfen und festzustellen, ob diese Adressen in Sicherheitsvorfälle verwickelt waren. Beispielsweise wurde von Cyvers festgestellt, dass das Konto, das die bei diesem Angriff verwendeten Smart Contracts erstellt hat, an 180 Sicherheitsvorfällen beteiligt war.

Während Web3-Tools es künftig ermöglichen könnten, Angriffe wie diese im Voraus zu erkennen und zu vereiteln, habe die Branche noch „einen langen Weg vor sich“, um dieses Problem zu lösen, sagte das Team gegenüber Cointelegraph.